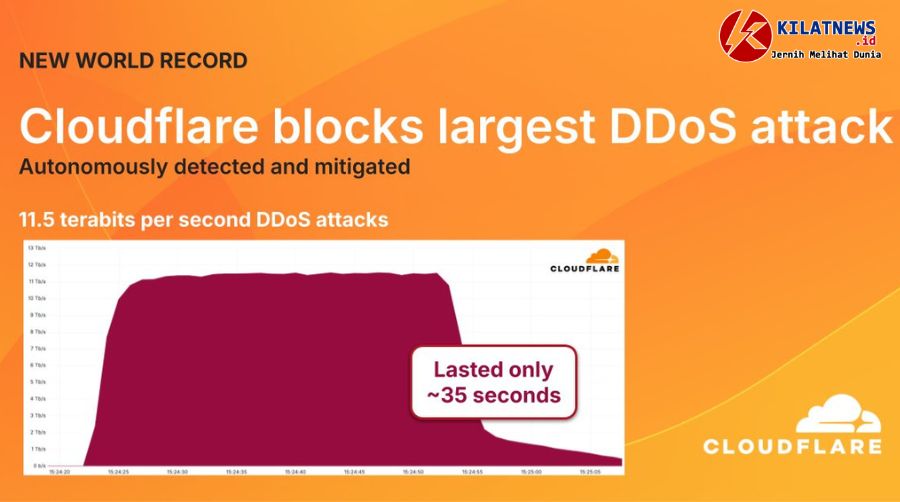

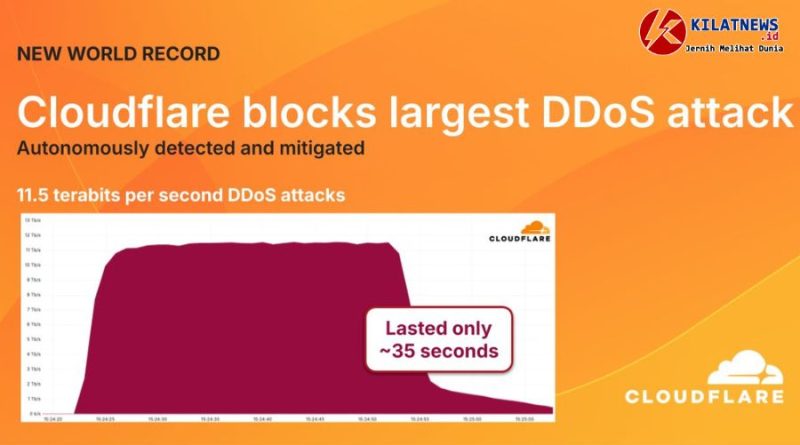

Cloudflare Gagalkan DDoS Rekor 11,5 Tbps dalam 35 Detik: Sumber Campuran IoT–Cloud & Serangan UDP Flood

Jakarta, 6 September 2025 — Cloudflare menggagalkan serangan DDoS terbesar yang pernah tercatat dengan puncak 11,5 Tbps dan laju 5,1 miliar paket per detik (Bpps) yang hanya berlangsung sekitar 35 detik. Jenis serangan diklasifikasikan sebagai UDP flood berskala hipervolumetrik—kapasitas yang cukup untuk melumpuhkan banyak layanan daring bila tidak tertahan di tepi jaringan.

Kronologi & Angka Kunci

- Puncak bandwidth: 11,5 Tbps

- Puncak paket: 5,1 Bpps

- Durasi puncak: ±35 detik

- Jenis: UDP flood (volumetrik L3/L4)

- Status mitigasi: ditangani otomatis tanpa intervensi manual

Dari Mana Serangan Berasal?

Dalam pembaruan singkat, Cloudflare menyebut serangan ini sempat ditelusuri ke infrastruktur cloud, lalu diklarifikasi sebagai serangan campuran yang memanfaatkan perangkat IoT serta beberapa penyedia cloud. Pola ini sejalan dengan tren botnet modern: kapasitas “brutal” IoT digabung burst bandwidth dari cloud untuk menekan target lewat kanal yang sangat lebar.

Kenapa 11,5 Tbps Itu “Raksasa”?

Dalam DDoS volumetrik, angka Tbps menunjukkan besarnya data yang menghantam per detik. Untuk konteks, 10+ Tbps sanggup menghabiskan kapasitas banyak transit link kota besar. Ditambah laju 5,1 Bpps, serangan memaksa perangkat jaringan mengeksekusi jutaan operasi per milidetik—sebuah skenario yang dapat menjatuhkan routing plane dan firewall jika arsitektur pertahanan tidak tersebar.

Melampaui Rekor Juni 2025

Rekor baru ini melampaui capaian 7,3 Tbps yang diumumkan pada Juni 2025. Tren rekor berurutan mengindikasikan kapasitas serangan tumbuh cepat, dipacu penyalahgunaan infrastruktur cloud serta ekosistem perangkat rumah/toko yang terhubung ke internet.

Inti kabar: serangan UDP flood puncak 11,5 Tbps dan 5,1 Bpps selama ±35 detik berhasil dipatahkan otomatis—menegaskan eskalasi kapasitas DDoS dan urgensi arsitektur pertahanan di tepi jaringan.

Bagaimana Bisa Tertahan?

Secara umum, mitigasi DDoS hipervolumetrik bergantung pada kapasitas tepi (edge) dan otomasi. Anycast mengalirkan badai trafik ke puluhan/takaran pusat data, lalu filter L3/L4 menghapus paket berbahaya sebelum mencapai aplikasi. Kunci lain adalah deteksi dalam hitungan detik dan penerapan aturan yang dinamis agar tidak menimbulkan collateral damage pada trafik sah.

Dampak & Pelajaran untuk Organisasi

- Perlu “edge capacity”: andalkan penyedia dengan kapasitas agregat puluhan Tbps dan scrubbing global.

- Otomasi > manual: time-to-mitigate harus dalam detik, bukan menit.

- Hardening IoT: kebijakan kata sandi, pembaruan firmware, dan segmentasi jaringan untuk mencegah perangkat jadi bagian botnet.

- Observabilitas: flow logs, netflow/sFlow, dan panel metrik real-time guna mendeteksi anomali burst.

- Latihan insiden: simulasi DDoS (tabletop) untuk memastikan jalur eskalasi dan kontak provider siap pakai.

Checklist Singkat Anti-DDoS

- Aktifkan proteksi L3/L4/L7 pada penyedia tepi; pastikan auto-mitigation menyala.

- Pindahkan DNS ke operator anycast besar agar serangan ke DNS tidak menjatuhkan layanan.

- Atur rate limiting, challenge, dan bot management di aplikasi.

- Segmentasi infrastructure (prod/staging) dan sediakan circuit breaker untuk beban puncak.

- Pastikan jalur komunikasi insiden: status page, playbook, dan notifikasi pelanggan.

Rangkuman Poin Penting

- Cloudflare menahan DDoS rekor 11,5 Tbps (puncak 5,1 Bpps) selama ±35 detik.

- Serangan bertipe UDP flood dengan sumber campuran IoT–multi-cloud.

- Rekor ini melampaui 7,3 Tbps (Juni 2025), menegaskan tren eskalasi kapasitas.

- Mitigasi modern bertumpu pada kapasitas tepi, anycast, dan otomasi detik-an.

Tautan Terkait

Sumber: kilatNews